最近資安議題炒得火熱,拜駭客之賜,或許一些大老闆們才會開始緊張吧!!

最近也有一部韓劇,金科長,收視率還勝過李英愛主演的師任堂,劇中男主角誇張的演技頗為吸睛,是一部詼諧輕鬆的喜劇!!第11集裡,金科長所屬的財務部被公司理事陷害終致解散,臥底在公司的檢察官告訴金科長,你就是輸在情報力!!

在眾IT人員想破頭如何增強資訊安全的佈建体系時,或許也該換位思考,駭客或居心不良的人是如何洞悉你架構中的弱點呢?其實就像搶匪搶銀行前,也得事先戡察地形地物以及預先規劃逃亡路線一樣,駭客的第一步,其實就是收集情報!!

最近剛好有個機會,有人向我洽詢擔任資安顧問的可能,後來雖因自覺非真正資安專家婉拒了,我確實有長期大型公司IT及資安單位的管理經驗,但如果要下到專精領域,自認比不上真正的專家!!只是又讓我重新思考了資安問題!!

實情是,我感覺,台灣一般在邊界的防禦上,可以說該做的都有做,真正的關鍵,反而在內部管理的問題上!!昨天也有個新聞,在說台灣銀行資安單位的位階往往不高,作業流程面的管理也未介入!!

一般如果現在我是駭客,我想透過社交工程的方式,是最容易在內部建立起入侵據點!!一般內部的網段,很少人會再設任何防禦機制!!

今天就來談談,如何透過相關社交資訊,而可以獲取某單位內部的相關資訊!!其實這類的工具很多,今天就介紹一個TheHarvester!!

使用方法: theharvester [Options] -d Domain -b SOE

參數說明:

-b SOE (支援google,bing,bingapi,pgp,linkedin,google-profiles,people123,jigsaw,all)

-f OUT_FILE: 將結果存入指定檔案

-c: 對指定網域進行暴力猜測

-e: DNS_SVR: 指定DNS伺服器

-l N: 指定最大處理筆數,預設BING 50筆,GOOGLE 100筆

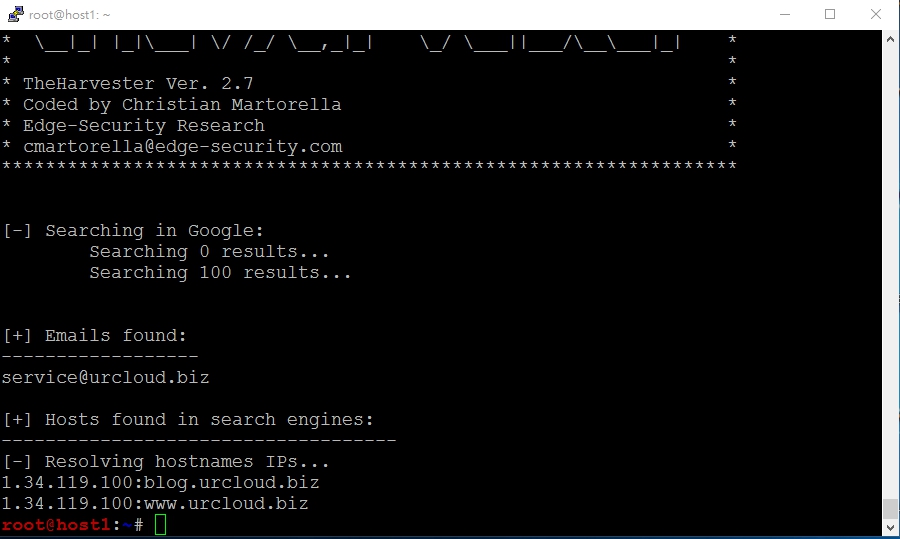

現在就來試一下輸入 theharvester -d urcloud.biz -b google

結果如圖:

這個結果比較正常,沒有曝露任何內部人員的EMAIL地址!!如果看到一堆EMAIL地址,那麼就可以成為鎖定的EMAIL攻擊目標了..

一般當我們非某單位人員時,我們很難得知其內部人員的相關訊息,這個工具透過探知搜尋引擎,即可得到許多充份的資訊!!

剛好,邀約我的人所想要去談的單位,使用此工具就能冒出一堆,這反應出的可能問題是什麼?

雖然該單位也通過了ISO 27001的認證,不過在做任何業務時,對外連繫或留下的資訊,卻不是使用公用帳號!!比如,留下service@xxx.com之類的,而不是留下很明確的個人公司EMAIL地址!!(這只是我個人的推測,也可能錯誤)

所謂凡走過必留下痕跡,只要曾在INTERNET留下的資訊,搜尋引擎都不會放過你!!

其實,你會說,留下個人EMAIL地址,那有什麼問題?駭客知道又怎樣,最多方便一點,只要不要中了社交工程寄來的有毒EMAIL就好了,這樣說也沒有錯,如果對自己家里的EMAIL GATEWAY有信心的話!!

只是有沒有想過一個問題,再從業務交接的角度來看,很少人會在公司裡幹一輩子,有些工作又有延續性,留下的資訊若是公用的,很好做調整,也不怕業務銜接有什麼問題!不是嗎?

諸如此類的情報力搜集工具仍有很多,有機會再一系列地來介紹